Security for all - #32 - 15 ноября 2018

А нам параллельно! - Атака PortSmash

Сегодня

Две уязвимости в чипах Bluetooth Low Energy от Texas Instruments; выполнение скриптов через встроенное видео в Microsoft Word; мессенджер Signal будет шифровать данные об отправителе; атака PortSmash на процессоры Intel.

Новости

Две уязвимости в чипах BLE от TI

Специалисты Израильской компании Armis обнаружили в чипах Bluetooth Low Energy от Texas Instruments две уязвимости.

Первая уязвимость с идентификатором CVE-2018-16986 затрагивает два чипа (CC2640 и CC2650), которые, например, используются в wi-fi точках доступа Cisco. Атакующий может послать больше трафика, чем ожидает чип. Это вызывает переполнение буфера при выполнении кода прошивки (firmware) чипа и дает атакующему возможность выполнения кода. Естественно, для осуществления атаки злоумышленник должен находиться вблизи уязвимого устройства.

Вторая уязвимость с идентификатором CVE-2018-7080 затрагивает большее количество чипов, которые используются в точках доступа Aruba 300-й серии. Проблема кроется в процедуре обновления встроенного ПО чипа. Все точки доступа Aruba используют один пароль для обновления прошивки. Этот пароль можно узнать прослушав трафик или исследовав прошивку.

Информация об уязвимостях была раскрыта производителям в июне 2018 года. Texas Instruments подтвердила уязвимость и выпустила обновления для всех затронутых проблемой чипов. Производители точек доступа также выпустили обновления для своих устройств.

https://thehackernews.com/2018/11/bluetooth-chip-hacking.html

Выполнение скриптов через встроенное видео в Microsoft Word

Исследователи из компании Cymulate обнаружили логическую уязвимости в пакете Office 2016. Когда пользователь добавляет ссылку на онлайн видео в документ, генерируется html код со встроенным скриптом. При клике на картинку предпросмотра видео этот код выполняется.

Документы формата .doc или .docx по сути представляют из себя zip архив. Поэтому сгенерированный код легко можно отредактировать. За 3 месяца microsoft не исправила уязвимость и исследователи опубликовали информацию о ней.

Для защиты рекомендуется не кликать на видео в документах. А еще лучше вовсе не открывать документы из незнакомых источников. Администраторам систем рекомендуется блокировать документы со встроенным видео.

https://thehackernews.com/2018/10/microsoft-office-online-video.html

Мессенджер Signal будет шифровать данные об отправителе

Мессенджер Signal уже несколько раз попадался нам в новостях. Это мессенджер с шифрованием точка-точка. Это значит, что никто посередине, в том числе и сервер мессенджера не сможет получить доступ к передаваемым данным.

При передаче сообщений от одного пользователя к другому участвует не только само сообщение, но и данные об отправителе и получателе. Разработчики мессенджера Signal решили еще немного уменьшить количество передаваемых незашифрованных данных. Для того, чтобы сообщение дошло до получателя, нужно знать информацию о получателе, и вовсе не обязательно что-то знать об отправителе. Например, при отправке обычного бумажного письма заполняются данные об отправителе и получателе. Данные об отправителе нужны только на случай, если письмо не дойдет до адресата и его нужно будет вернуть. В мире электронных сообщений в такой функции необходимости нет.

Поэтому решено было добавить возможность шифровать информацию об отправителе. Получателем сообщения в этом случае расшифровываются данные об отправителе и само сообщение.

Стоит отметить, что данная технология не позволит серверу выполнять проверку сертификата отправителя для предотвращения нежелательных рассылок и спама. Поэтому у пользователей есть выбор, принимать такие сообщения от всех или только от отправителей из своего контакт листа.

https://thehackernews.com/2018/10/signal-secure-messaging-metadata.html

Атака PortSmash на процессоры Intel

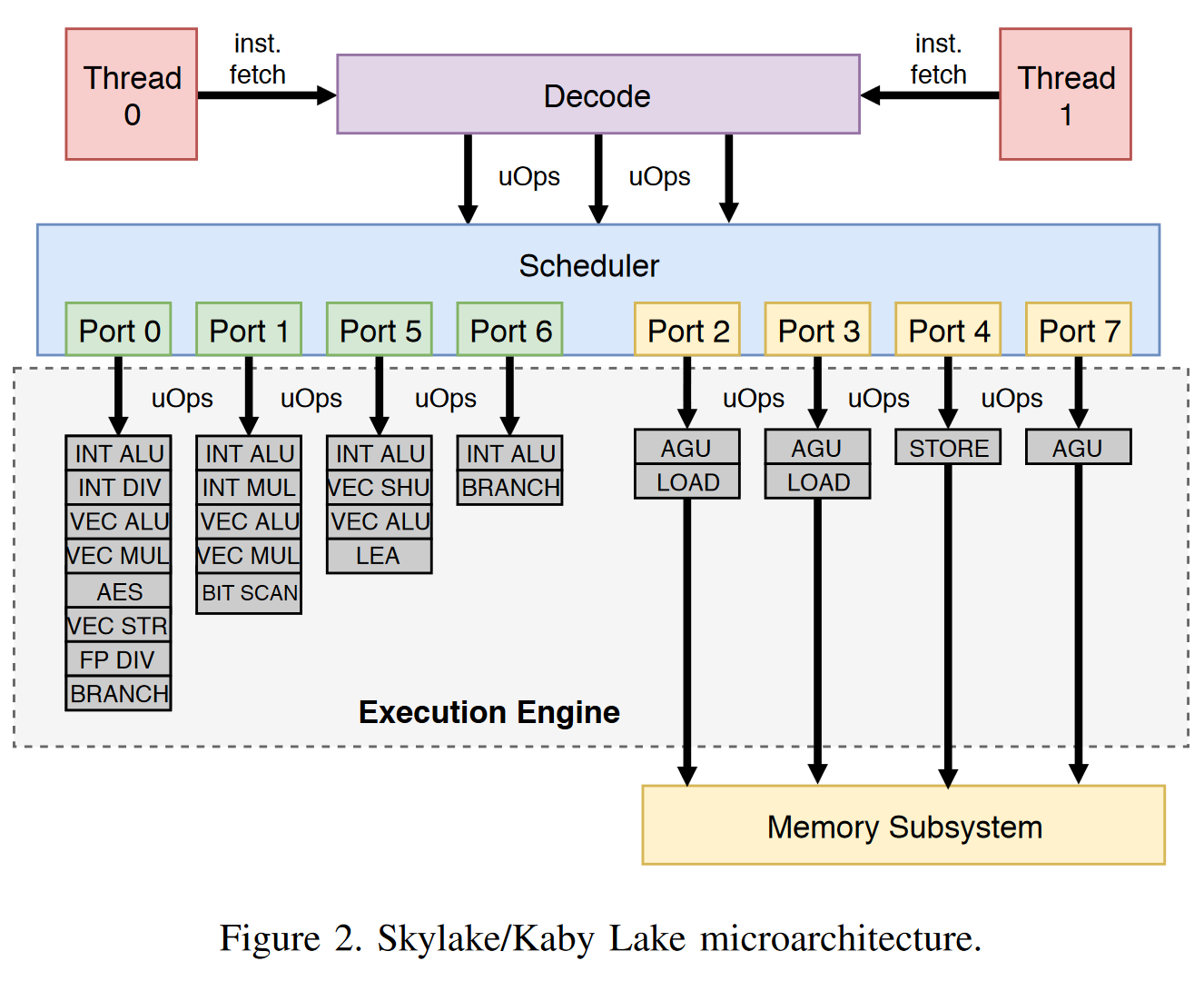

Группа исследователей из Тамперского Технологического Университета (Финляндия) и Гаванского Технологического Университета (Куба), нашли в процессорах Intel очередную уязвимость, связанную с утечкой данных по сторонним каналам. Атаку назвали PortSmash. Связана она с системой многопоточного выполнения Hyper-Threading. Hyper-Threading позволяет выполнять на одном физическом ядре два потока команд. Реализуется это за счет дублирования некоторых блоков ядра. В то же время часть блоков используется логическими ядрами совместно.

Если очень грубо, то процесс выполнения кода состоит из трех стадий. На первой выбираются процессорные команды, которые должны быть исполнены. На второй команды процессора декодируются в микрокоманды, которые на самом деле и будут выполняться. На третьей микрокоманды исполняются.

https://eprint.iacr.org/2018/1060.pdf

Чтобы понять суть атаки нужно немного углубиться в фазу исполнения и архитектуру процессора. В процессорах с технологией Hyper-Threading ядро может обрабатывать два потока команд одновременно. Исполнительный блок при этом один. В нем есть блоки, которые могут выполнять микрокоманды. Некоторые блоки присутствуют в нескольких экземплярах. Блоки собраны в группы. Некоторые микрокоманды могут быть выполнены несколькими блоками. Например команда сложения. Другие же микрокоманды могут быть выполнены только одним определенным блоком, а значит и одной определенной группой.

Передача микрокоманд в эти группы происходит с использованием портов. Планировщик распределяет, в какой последовательности в какой порт отдавать микрокоманды. В случае если два разных потока исполнения захотят выполнить микрокоманду, которая выполняется только одним блоком, то одному из них придется ждать. Тут то и появляется задержка в исполнении и один поток, может получить некоторую информацию о том, что делает второй!

Исследователям удалось проанализировать зависимости команд и используемых для их исполнения портов и создать реальный прототип атаки на реализацию криптографии с эллиптической кривой P-384 в библиотеке openssl 1.1.0h и ее более ранних версиях. Также есть вероятность, что подобный подход позволит восстанавливать код или данные, которые выполняются в специальных модулях Software Guard Extensions (сокращенно SGX).

В качестве самого надежного решения проблемы исследователи предлагают отключить технологи. Hyper-Threading. Очередной раз мы встаем перед выбором, уменьшать производительность или принимать риски. Но как минимум для алгоритма рассмотренного в работе есть возможность реализации, которая будет выполняться фиксированное время, и которая не подвержена данной атаке.

https://thehackernews.com/2018/11/portsmash-intel-vulnerability.html

На сегодня все. До следующей недели.