Security for all - #28 - 12 октября 2018

Красная уроза - APT (Advanced Persistent Threat)

Сегодня

Атака FASTCash на банковские терминалы; новые методы обеспечения безопасности расширений в Chrome; обход пасскода на iPhone; ботнет GhostDNS; после обновления Windows 10 у некоторых пользователей исчезли их файлы; посторонние компоненты найдены в серверах SuperMicro; ГРУ обвиняют во многочисленных компьютерных атаках.

Предисловие

Последние две новости немного выбиваются из привычного ряда. В рамках подкаста я стараюсь рассказывать про вещи, которые можно проверить, где есть техническая составляющая. Новости, которые затрагивают политику стараюсь пропускать. Тому есть несколько причин. Во-первых их освещают обычно без технических деталей. Просто представляют какую-то точку зрения и определенные выводы. Вторая причина вытекает из первой - такие новости невозможно или очень сложно проверить. А опыт показывает, что новостям не всегда можно доверять. Но не рассказать про аппаратные закладки и компьютерные атаки на уровне государств при наличии таких новостей я просто не мог :)

Новости

Атака FASTCash на банковские терминалы

US CERT выпустила предупреждение (https://www.us-cert.gov/ncas/alerts/TA18-275A) о новой мошеннической схеме, которую использует корейская группа злоумышленников для кражи денег через банкоматы. Атаку назвали FASTCash (“быстрая наличка”). По данным правоохранительных органов она используется с 2016 года.

После анализа 10 экземпляров вредоносных файлов выяснилось, что атакующие компрометируют сервера, на которых работает компонент, именуемый “Payment Switch Application”. Этот компонент отвечает за непосредственную связь с инфраструктурой банка, для проверки транзакций. Любые операции через банкомат или платежный терминал проходят через такой сервер. После проверки “Payment Switch Application” дает разрешение или запрещает совершение операции.

Вредоносное программное обеспечение замыкает на себя все транзакции, в которых участвуют банковские карты злоумышленников, и без проверки на стороне банка разрешает выполнение операции.

Четкого понимания, каким образом заражались сервера нет, но исследователи предполагают, что использовался целевой фишинг. Работникам банков отправлялись письма, содержащие исполняемые файлы. Если их запускали, вредоносы воровали логины и пароли, что позволяло злоумышленникам дальше продвигаться в сеть банка. Предполагается, что злоумышленники не использовали какие-либо уязвимости для компрометации серверов. Вместо этого они использовали украденные логины и пароли. Банкам рекомендуют использовать двухфакторную аутентификацию для доступа к серверам.

https://thehackernews.com/2018/10/bank-atm-hacking.html

Новые методы обеспечения безопасности расширений в Chrome

Если вы следите за новостями, то наверняка знаете, что достаточно часто попадаются вредоносные расширения для браузера. Компания Google решила бороться с ними, и для этого добавить несколько механизмов защиты. Некоторые уже доступны в бета ветке Chrome.

Наверное, самое важное изменение касается разрешений для доступа к сайтам. Сейчас расширение запрашивает доступ сразу ко всем веб сайтам, без возможности ограничить выбрать какой-то группой. Начиная с Chrome версии 70 пользователи смогут ограничить список сайтов, к которым расширение имеет доступ, или указать, что расширению требуется явное разрешение пользователя для доступа к сайту.

Второе нововведение - запрет обфускации кода. Обфускация - изменение кода, с целью сделать его сложным для чтения, понимания и анализа. Изначально его применяли для защиты интеллектуальной собственности. Но этот прием используется и для сокрытия вредоносной функциональности.

Нововведения коснутся и аккаунтов разработчиков. Только в течение этого года было несколько случаев компрометации аккаунтов и последующего внесения вредоносов в продукты. Для борьбы с этой угрозой Google сделала двухфакторную аутентификацию обязательной для разработчиков.

Сам процесс одобрения расширений станет строже. Поисковый гигант будет следить за расширениями, которые используют внешний код.

В довершение у Google есть планы по использованию новых манифестов. Манифест - это конфигурационный файл, который описывает расширение: его название и описание, компоненты, а также разрешения, которые нужны для работы. Ожидаются изменения, касающиеся безопасности, приватности и производительности.

https://thehackernews.com/2018/10/google-chrome-extensions-security.html

Обход пасскода на iPhone

Фанат iPhone’ов Хосе Родригез (Jose Rodriguez) нашел возможность обойти экран блокировки, чтобы получить доступ к данным о контактах и изображениям, сохраненным в телефоне. Он разместил демонстрационные видео на своем канале в YouTube (https://youtu.be/YYucGhyOjUE). Схема достаточно сложная и реализуется в основном за счет Siri.

Проблема была найдена в iOS 12.0 и не была исправлена в бете 12.1. Пока Apple не закрыла брешь, можно отключить Siri на экране блокировки, чтобы обезопасить свое устройство.

https://thehackernews.com/2018/10/iphone-passcode-bypass-hack.html

Ботнет GhostDNS

Китайские исследователи обнаружили вредоносную кампанию, которая захватила уже порядка 100 000 домашних роутеров. Атакующие подменяют на уязвимых роутерах DNS, тем самым перенаправляя пользователей на вредоносные сайты. На банковских сайтах у пользователей при помощи этой схемы воруют логины и пароли.

Кампания, которую назвали GhostDNS, организована достаточно просто. Злоумышленники сканируют роутеры с дефолтным паролем или совсем без него и подменяют в настройках адрес DNS сервера. Этот DNS сервер будет отдавать IP адреса подконтрольных серверов, чтобы направить запросы на них.

Чтобы обезопасить себя, убедитесь, что на роутере установлена последняя прошивка и используется сложный пароль администратора.

https://thehackernews.com/2018/10/ghostdns-botnet-router-hacking.html

После обновления Windows 10 у некоторых пользователей исчезли их файлы

На прошлой неделе, 2 октября, Microsoft выпустила обновление для операционной системы Windows 10. Это было не обновление безопасности, а полноценное обновление функциональности операционной системы. Некоторые пользователи, поставившие это обновление, отметили, что с их компьютеров были удалены их личные файлы. На данный момент Microsoft признала проблему и отозвала обновление.

К сожалению, обновления иногда несут с собой и разрушения. Но и в таких случаях можно себя обезопасить. Для этого нужно делать резервные копии данных, или, как их еще называют, бэкапы. И я бы советовал делать бэкапы не только при обновлении. Лучше подстраховываться регулярно, потому что данные можно потерять также и в случае аппаратного сбоя, когда, например, выходит из строя жесткий диск или карта памяти. Также следует проверять, что резервная копия сделалась корректно и из нее можно восстановить данные.

Существует даже выражение: “люди делятся на три типа: кто не делает бэкапов, кто их делает, и кто делает и проверяет”. Лучше, чтобы бэкапом пользоваться не пришлось, но на всякий случай он должен быть.

https://www.anti-malware.ru/news/2018-10-05-1447/27660

Посторонние компоненты найдены в серверах Super Micro

Согласно отчету издательства Bloomberg в серверах, американской компании SuperMicro, были найдены чипы, предназначенные для слежки. Сервера с подобными чипами использовали такие гиганты как Amazon и Apple.

Утверждается, что размер чипов чуть больше рисового зерна. Из-за своего размера чипы не обладали большой функциональностью. Их задачей было связаться с сервером в интернете и подготовить локальную операционную систему к внедрению кода, полученного с этого сервера. Согласно отчету, Apple и Amazon нашли вредоносные чипы в своих серверах еще в 2015 году и с тех пор помогали расследованию ФБР.

Понятное дело, чипы были внедрены китайским правительством для слежки за американским. По крайней мере так утверждает Bloomberg, хотя Amazon, Apple, Super Micro и китайские представители все отрицают.

Независимо от того, правдивая информация или нет содержится в отчете, он затрагивает достаточно важную тему - безопасность цепочки поставок. В данном случае цепочек поставок оборудования.

Весь процесс разработки, производства и доставки устройств до конечного потребителя очень сложный и в нем могут участвовать много подрядчиков.

В данном случае предполагается, что внедрение было осуществлено на стадии производства. Ни для кого не секрет, что большая часть вещей разрабатывается в одной стране, а производится в другой. Подрядчик, который собирает устройства или производит их части, может внести свои изменения. Если, как в нашей новости, добавлен физической компонент, его можно обнаружить визуально. Если же изменения будут внесены на стадии производства полупроводникового чипа, то найти их может быть на порядок сложнее.

Изменения на стадии производства - не единственная угроза. По пути от производителя на склад или к конечному пользователю устройство также может быть подвержено модификации. И эти изменения могут быть не в аппаратной, а в программной части. Например, кто-то может по пути следования поменять прошивку роутера и добавить туда бэкдор.

Такая угроза вполне реальна и осуществима, поэтому для важного применения стараются внимательно относится к оборудованию. Страны даже стараются выбирать оборудование собственного производства, если есть такая возможность.

https://thehackernews.com/2018/10/china-spying-server-chips.html

ГРУ обвиняют во многочисленных компьютерных атаках

4 октября Служба военной разведки и безопасности Нидерландов за попытку атаки на беспроводную сеть Организации по запрещению химического оружия (ОЗХО) выдворила из страны 4 россиян, которые, как утверждается работали на Главное разведывательное управление (ГРУ).

Минюст США в тот же день предъявил 7 россиянам обвинения в кибермошенничестве, краже данных и отмывании денег. По данным ведомства все семеро являются офицерами ГРУ.

В тот день не отставало и английское правительство. На официальном сайте был опубликован пресс релиз, в котором сообщается, что часть постоянно действующих на просторах интернета группировок на самом деле является личиной ГРУ.

Достоверная эта информация или нет - проверить очень сложно. Тогда к чему эта новость? Она подводит нас к термину, а точнее аббревиатуре, которая очень часто используется в последнее время.

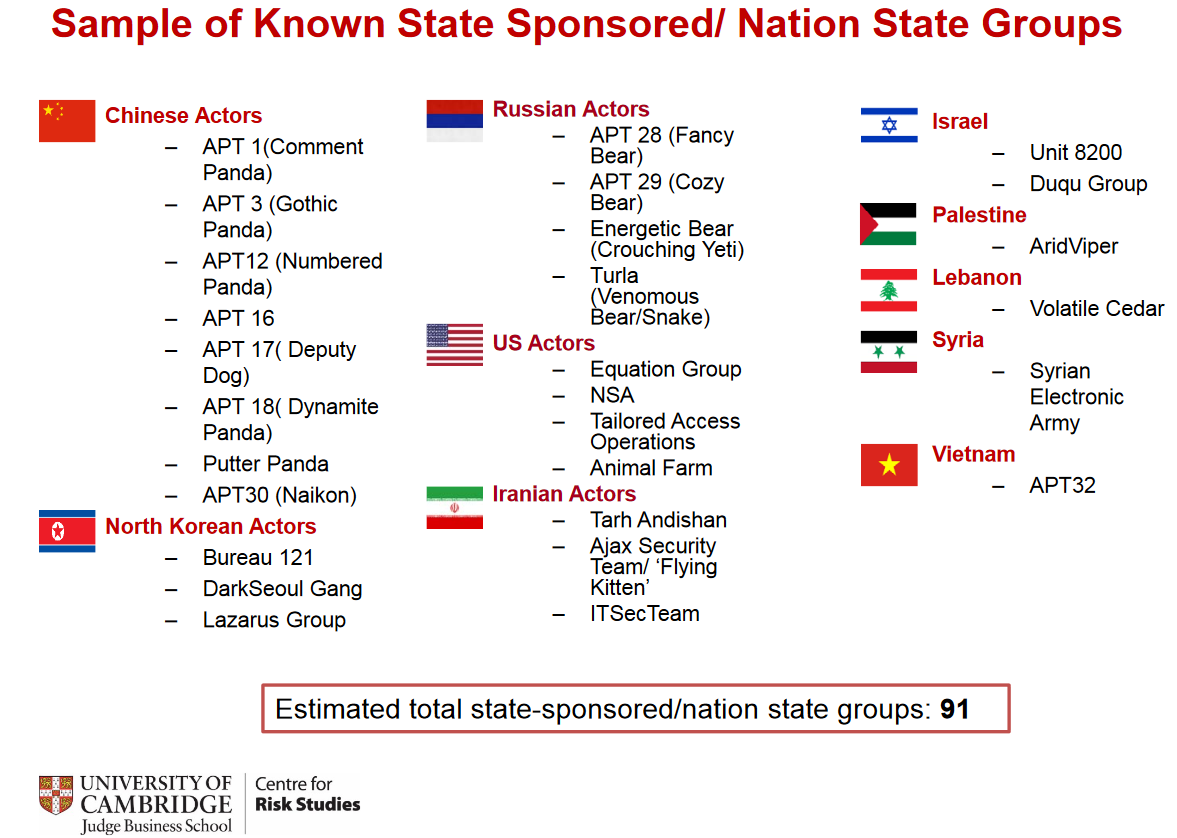

В мире компьютерной безопасности есть разные игроки. Самыми крупными считаются целые государства и группы, неофициально работающие на гос. органы или спонсируемые ими. Каждая группа может иметь свой “почерк”. Постоянно действующие группы называют APT - “advanced persistent threat”. Дословно этот термин означает скрытые и продолжительные активности, связанные со взломом компьютерных систем. Но в последнее время под APT понимают именно крупные и постоянно действующие группировки.

Этим группам дают имена. Их либо просто называют APT и добавляют номер, например, APT28, либо дают уникальные имена вроде “Fancy Bear”. При этом одна группа может иметь несколько имен одновременно. APT28 и “Fancy Bear” - разные названия одной группы.

https://www.gov.uk/government/news/uk-exposes-russian-cyber-attacks https://www.kommersant.ru/doc/3760063 https://tass.ru/mezhdunarodnaya-panorama/5637039

Бытует мнение, что аббревиатуру APT привнесли в киберпространство, чтобы оправдать постоянные взломы. Мол угроза есть, она постоянная и продвинутая, мы ничего не можем поделать. Разделять это мнение или нет, решает каждый сам :)

На этом на сегодня все. До следующей недели.