Security for all - #21 - 23 августа 2018

У вас есть бесплатный Wi-Fi? - Безопасность Wi-Fi сетей

Сегодня

Вторник патчей от Microsoft; обновления для продуктов Adobe; уязвимости в прошивках Android, CMS WordPress и Typo3; а также уязвимость нулевого дня в macOS.

Основная тема - безопасность Wi-Fi сетей.

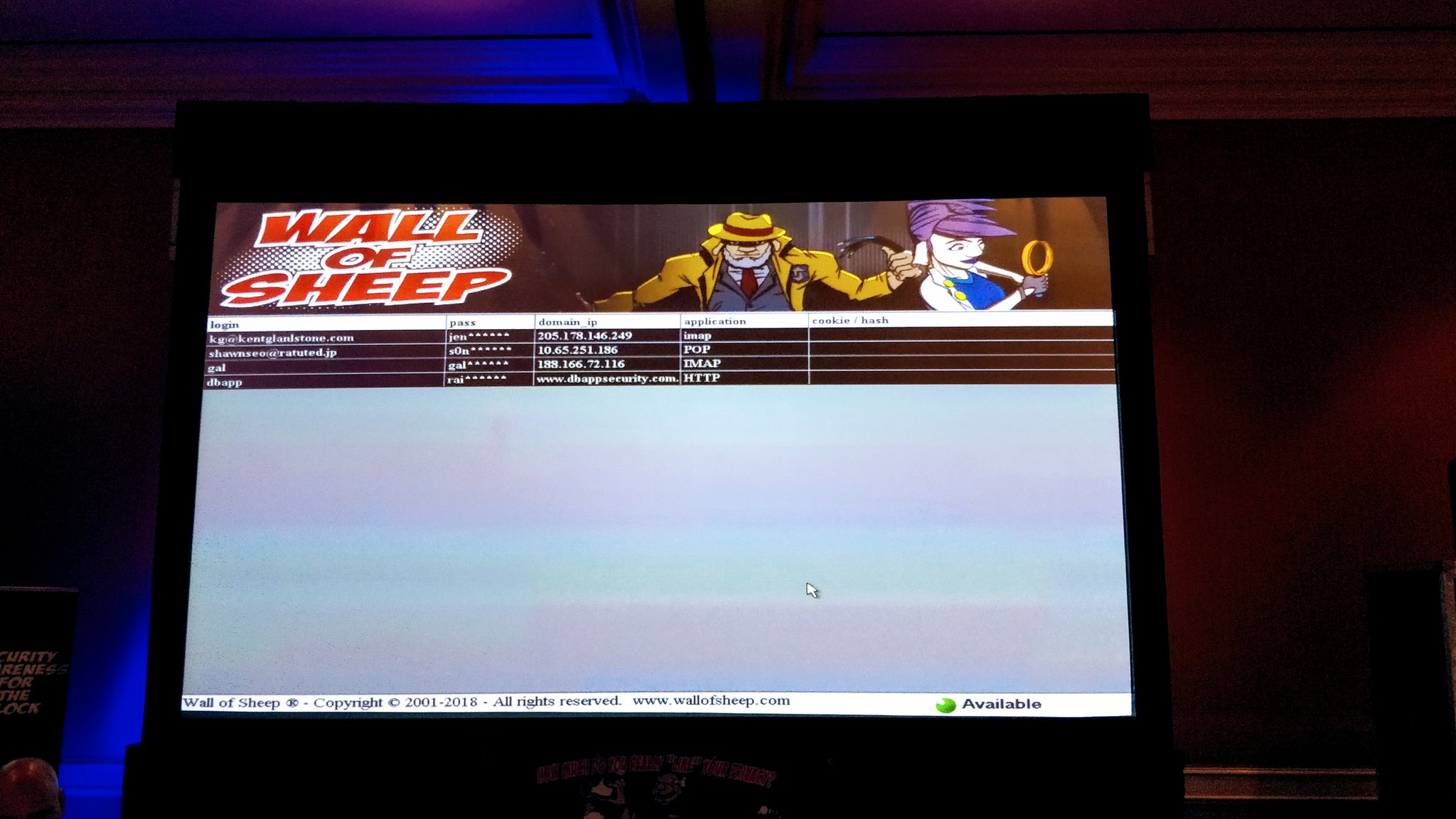

Картинка недели

https://twitter.com/Scott_Helme/status/1027990727345594368?s=09

Вспомогательные темы

Сериализация - преобразование объектов, которыми оперирует система, в последовательность байтов. Это делается для передачи объектов по сети или сохранения их в файлах. Обратный процесс называется десериализация.

Уязвимость нулевого дня или 0-day - уязвимость для которой еще не существует исправление и нет механизмов защиты от нее. Если грубо, то у разработчиков было 0 дней на исправление уязвимости, перед тем как информация о ней стала публично доступна.

Новости

Вторник патчей от Microsoft

На прошлой неделе был очередной вторник патчей от Microsoft. Компания закрыла 60 уязвимостей, 19 из которых отмечены как критически и приводят к удаленному выполнению кода. Обновление исправляет ошибки в Microsoft Windows, браузерах Edge и Internet Explorer, пакете Office, ChakraCore, .NET Framework, Exchange Server, Microsoft SQL Server и Visual Studio. Для русскоязычных пользователей компания проводит трансляции в Skype, в которых делает обзор уязвимостей и рассказывает некоторые подробности.

https://thehackernews.com/2018/08/microsoft-patch-updates.html

Обновления для продуктов Adobe

Компания Adobe также выпустила обновления и закрыла 11 уязвимостей в своих продуктах. Две уязвимости, отмеченные как критичные, присутствуют в продуктах Acrobat и Reader.

Возможно если вы еще не обновили продукты от Microsoft и Adobe, самое время это сделать. А заодно обновить продукты и от других производителей :)

https://thehackernews.com/2018/08/adobe-patch-updates.html

DefCon - уязвимости в прошивках Android

На конференции DefCon компания Kryptowire представила результаты своего анализа прошивок различных телефон от таких фирм как Alcatel, ASUS, LG, ZTE, Sony, Nokia. В результате исследования было найдено 47 различных уязвимостей. Среди них неавторизованных доступ к логам, создание скриншотов, удаление данных пользователя.

Отдельно стоит отметить уязвимость, которая позволяет приложению не имеющему никаких привилегий запускать процессы от имени пользователя system. Имея в распоряжении такую возможность приложение может делать практически все, что угодно: читать смс и список контактов, делать скриншоты, следить за нажатиями клавиатуры, ставить другие приложения.

Список устройств и найденных на них уязвимостей можно найти на портале компании Kryptowire. Даже если вашей модели телефона нет в списке, к сожалению это не значит, что в нем нет похожих проблем.

https://www.opennet.ru/opennews/art.shtml?num=49132

https://www.kryptowire.com/portal/android-firmware-defcon-2018/

DefCon - уязвимость нулевого дня в macOS

Патрик Вардл (Patrick Wardle) представил уязвимость нулевого дня для macOS. Он обнаружил, что приложения могут осуществлять клики по графическим элементам системы в обход разрешений системы и без вмешательства пользователя. Такая функциональность помогает людям с физическими ограничениями пользоваться компьютерами. Но в версии High Sierra приложение может обойти защитные барьеры, которые ограничивают использование этой функции с помощью двух синтетических событий.

В отличие от предыдущие находок, эту Патрик решил сначала обнародовать на конференции DefCon, а не посылать репорт Apple. Тем не менее технические детали не распространяются, а Apple уже работает над исправлением.

https://thehackernews.com/2018/08/macos-mouse-click-hack.html

BlackHat - уязвимость в WordPress и Typo3

Исследователь Сэм Томас (Sam Thomas) из компании Secarma представил на конференции BlackHat свой доклад, в котором описал найденную им уязвимость в CMS WordPress и Typo3. Потенциально уязвимы могут быть и другие приложения.

Проблема заключается в phar файлов, которые хранят в себе сериализованные данные. Проблемы связанные с сериализацией и десериализацией данных известны давно. Суть в том, что можно сформировать такой набор данных, который после десериализации привнесет вредоносную функциональность.

Для придуманной Сэмом атаки нужно выполнить два действия. Доставить вредоносный файл на файловую систему сервера. А затем инициировать доступ к нему. При выполнении файловой операции будет неявна выполнена десериализация, то есть восстановление, данных, что приведет, например, к раскрытию информации.

https://thehackernews.com/2018/08/php-deserialization-wordpress.html

Безопасность Wi-Fi

В одном из прошлых выпусков, я говорил, что при использовании публичного Wi-Fi злоумышленник может видеть ваш трафик, и если пароли передаются на сайт по незашифрованному каналу, то он увидит и их. Сегодня я хотел бы остановиться на этой теме чуть подробнее. При этом я постараюсь пропустить формулы и некоторые детали, которые в данном контексте не очень нужны.

Модели угроз

Анализируя безопасность чего-либо всегда стоит начинать с модели угроз или модели нарушителя. Например, если мы берем наш домашний Wi-Fi, то мы хотим, чтобы никто посторонний не смог смотреть на передаваемые нами данные. Также мы хотим, чтобы посторонние не могли подключиться к нашей сети и использовать ее в своих целях.

Такая постановка вопроса в корне отличается от публичного Wi-Fi. Пароль от сети знают все. Но не смотря на это, нам бы хотелось, чтобы наши данные были защищены от других посетителей. Если углубиться в детали, то оказывается, что роутеры пытаются защищать пользователей сети друг от друга.

Изоляция

Например, в некоторых случаях настройки могут не позволять обмен данными между устройствами одной сети. В домашней сети такое неприемлемо, потому что одна из задач домашнего роутера, обеспечивать связь между устройствами. Публичную же сеть чаще всего используют только для доступа в интернет, и прямая связь между подключенными устройствами вредна.

Шифрование трафика

Но если устройства изолируются друг от друга, то как можно видеть трафик другого участника сети? Все дело в том, что беспроводные данные на то и беспроводные, что их получить может любое устройство. Если сеть открытая, для подключения к которой пароль не используется, то передаваемые данные не шифруются и их может получить любой Wi-Fi адаптер. Если же сеть использует пароль и шифрование, то протокол обязывает шифровать данные разных пользователей разными ключами шифрования.

Ключи шифрования

Но проблема заключена в том, каким образом формируется данный ключ. Если быть совсем точным, то ключей несколько, но все они, так сказать, растут из одного места :) Для формирования ключа используется несколько компонентов:

- имя беспроводной сети;

- ее пароль;

- мак адрес клиента;

- мак адрес точки доступа;

- и два случайных числа, одно из которых генерирует клиент, а второе точка доступа.

Если посмотреть внимательно, то оказывается, что абсолютно все значения по сути не являются секретом. Имя сети и пароль, очевидно, всем известны. Мак адреса клиента и точки доступа передаются в открытом виде в каждом пакете. Случайные числа передаются только в начале установления соединения, и в этот момент их можно подсмотреть. Даже если злоумышленник начал просмотр трафика после того, как мы подключились к сети, ему ничто не мешает подделать пакет и послать запрос на отключение от имени нашего устройства. Потеряв связь устройство само переподключится и злоумышленник сможет увидеть случайные числа. Дальнейшая расшифровка трафика - лишь дело техники.

Как защищаться?

Но не все так плохо. Чтобы злоумышленник не смог смотреть на передаваемые нами данные в открытом виде, можно воспользоваться VPN’ом. В этом случае весь передаваемый трафик будет шифроваться. Но будьте внимательны, если VPN соединение закроется, то данные будут передаваться без дополнительного шифрования VPN сети.

Альтернативой VPN является использование проксирования трафика через SSH туннель. Этот метод будет работать, если у вас есть доступ к доверенному SSH серверу. Надеюсь вы без проблем найдете информацию по настройке такого туннеля.

Также помогает использование HTTPS соединений на сайтах - это наш второй уровень защиты, в дополнение к VPN или SSH.

Но самый надежный способ защиты - не использовать публичный Wi-Fi. Если данные не передаются, то их нельзя перехватить :)

–

Используйте публичные сети с осторожностью. Безопасных вам соединений.

До следующей недели.