Security for all - #20 - 16 августа 2018

Выпуск новостей - BlackHat, DefCon и другие новости

Сегодня

В Лас-Вегасе прошли две крупные хакерские конференции; исследователь получил доступ к коммитам в репозитории Homebrew; в сеть попали исходники Snapchat; возможность подделывать сообщения в групповых чатах WhatsApp; данные пациентов в открытом доступе; Android версия игры Fortnite не будет доступна в Play Market; уязвимость в TCP-стеке Linux и FreeBSD приводящая к отказу в обслуживании; арестован участник группы ворующей мобильные телефонные номера.

Новостей много и они располагают к тому, чтобы остановиться на них подробнее, поэтому я ограничусь только только ими.

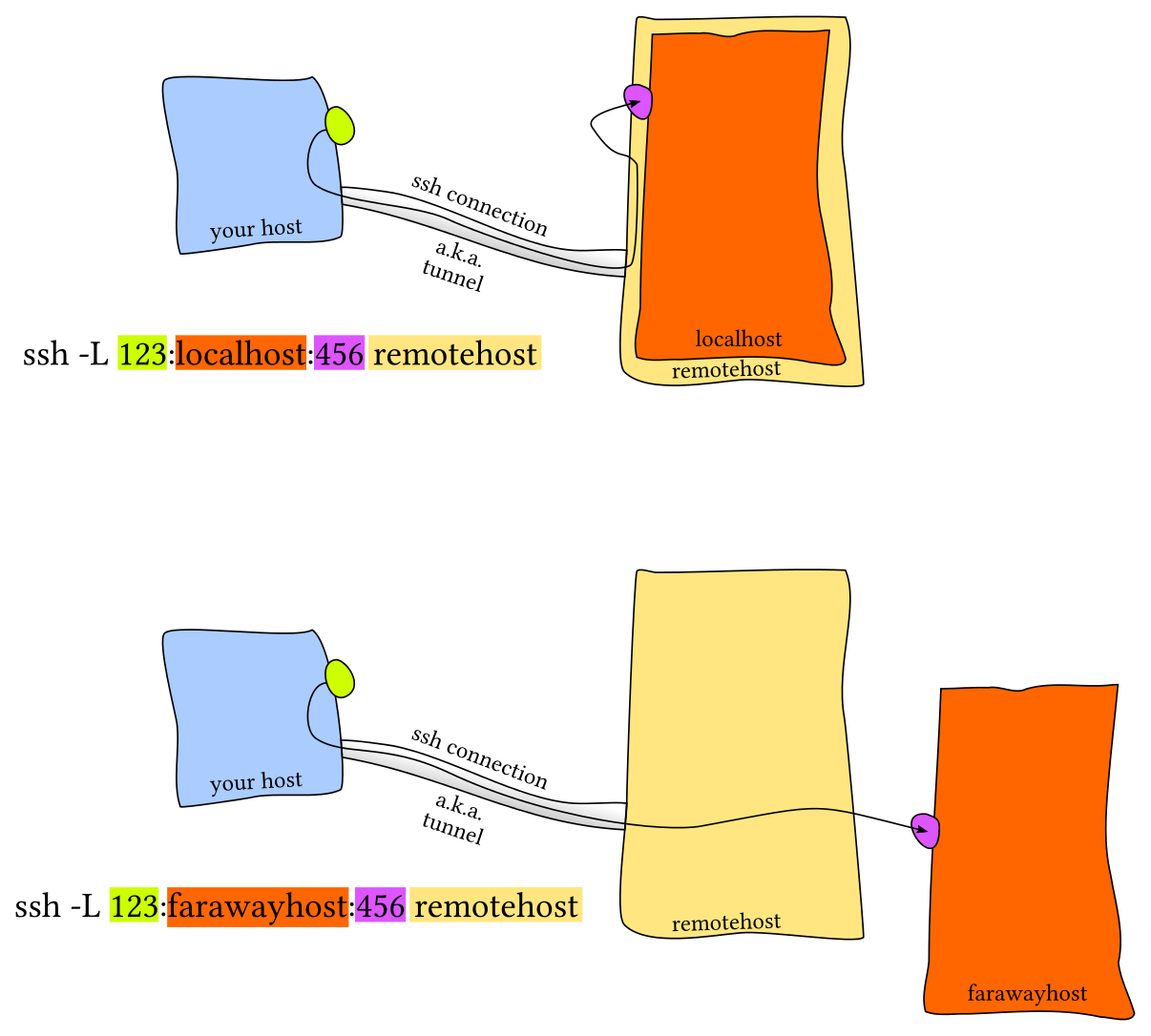

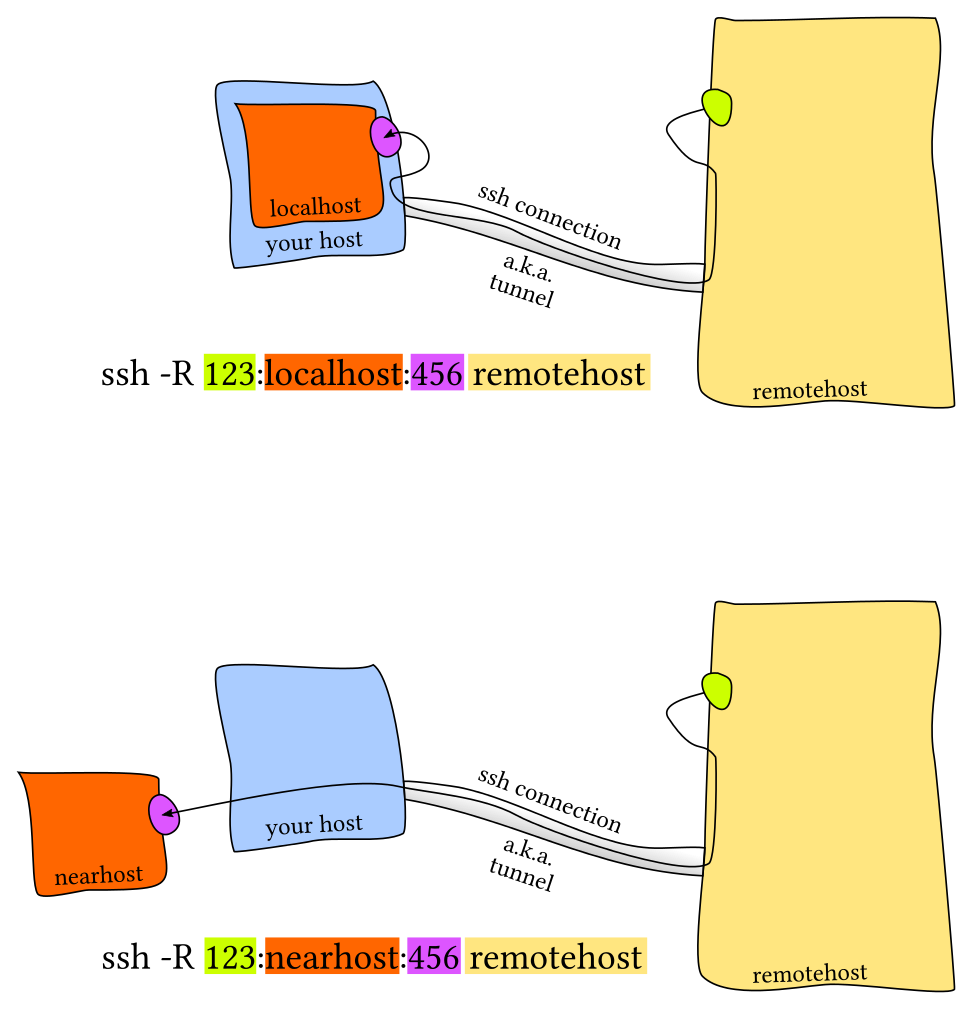

Картинка недели

https://unix.stackexchange.com/questions/46235/how-does-reverse-ssh-tunneling-work

Вспомогательные темы

Homebrew - менеджер пакетов для операционной системы macOS. Позволяет устанавливать программы из командной строки, а не разыскивать каждую программу отдельно по разным сайтам. Если вы знакомы с операционной системой Ubuntu, то brew - это аналог пакетного менеджера apt.

Jenkins - проект автоматизирующий некоторые этапы разработки программного обеспечения, например, процессы сборки и непрерывной интеграции.

Новости

В Лас-Вегасе прошли две крупные хакерские конференции

На прошлой неделе в Лас-Вегасе прошли две, наверное самые известные, конференции - BlackHat и DefCon. Обычно на них представляют достаточно интересные доклады, записи которых впоследствии появляются на YouTube.

BlackHat более официальная, билет на конференцию можно купить заранее на сайте.

DefCon же более неформальная. Билет на эту конференцию можно купить только за наличные и только прямо перед входом (по крайней мере так обещает сайт конференции в этом году).

Будем ждать появления записей!

Исследователь получил доступ к коммитам в репозитории Homebrew

Инженер Эрик Холмс (Eric Holmes) из компании Remind посмотрев на недавние инциденты связанные с репозиториями NPM, Gentoo Linux и Ruby Gems из любопытства решил проверить, сможет ли он получить доступ к репозиториям проекта Homebrew. Как оказалось, ему понадобилось всего порядка 30 минут, чтобы осуществить задуманное.

Сначала Эрик попробовал найти информацию в самом репозитории, который является открытым. Для этого он использовал утилиту gitrob. Бывает, что разработчики по ошибке добавляют в репозиторий с исходным кодом какие-то важные данные, например, пароли или ключи. Но такой подход не дал результатов.

Следующим шагом были проверены предыдущие баги проекта, размещенные на площадке Hackerone. Из них стало понятно, что для сборки используется Jenkins, к которому есть доступ из публичного интернета. В этом ничего криминального нет, потому что свободный доступ был только для чтения. Проанализировав сборочные задания Эрик обнаружил, что один из компонентов делает коммиты в репозиторий в процессе сборки. Это заставило задуматься о том, где хранятся учетные данные для этого.

При проверке переменных окружения выяснилось, что в одной из них хранится токен к API github. Проверка показала, что данный токен действительно позволяет делать коммиты в репозитории проекта Homebrew.

К счастью проблему обнаружил человек, который не воспользовался ею, а написал о ней разработчикам. Команда Homebrew совместно с командой github провела аудит, который подтвердил, что токен не использовался во вредоносных целях.

https://medium.com/@vesirin/how-i-gained-commit-access-to-homebrew-in-30-minutes-2ae314df03ab

В сеть попали исходники Snapchat

В начале августа пошла шумиха по поводу утекших исходных кодов приложения SnapChat. Код разместил на github пользователь с ником i5xx. Как позже выяснилось этот исследователь пытался связаться с компанией Snap Inc. выпускающей мессенджер, для того, чтобы сообщить о какой-то уязвимости. Он попробовал несколько способов, но ответа так и не получил. Тогда он решил выложить исходный код.

Хотя новость получила широкое распространение в августе, судя по истории коммитов, исходники попали в открытый доступ еще в мае. На данный момент оригинальный репозиторий недоступен. Github закрыл его по просьбе правообладателя.

https://tech.slashdot.org/story/18/08/07/2244224/hacker-posts-snapchat-source-code-to-github

Возможность подделывать сообщения в групповых чатах WhatsApp

Исследователи Дакла Барда (Dikla Barda), Роман Зайкин (Roman Zaikin) и Одед Вануну (Oded Vanunu) из компании CheckPoint нашли несколько любопытных проблем в протоколе, который используется в приложении WhatsApp.

Им удалось подменять сообщения в личных и групповых чатах. В опубликованном видео, они показали примеры атак. Сразу отмечу, что проблема не в шифровании. Атакующий, который подделывает данные в сообщениях, не может получить доступ к чатам, в которых он не состоит.

Первая атака заключается в том, что можно подменить текст сообщения, на которое отправляется ответ. При этом измененный текст будет только в цитируемом сообщении. Исходное сообщение у отправителя не изменится.

Вторая атака - подделка отправителя. Атакующий может изменить отправителя цитируемого сообщения.

Третья атака - возможность отправить приватное сообщение для одно получателя в групповом чате. Если ответить на подделку, как и ожидается, сообщение придет уже всем участниками группы.

О проблемах сообщили компании Facebook, которая владеет WhatsApp. Однако компания решила не вносить изменений в протокол, аргументируя это тем, что во-первых, данный вопрос о балансе между безопасностью и функциональностью обсуждался еще с 2014 года, а во-вторых, это поведение показывает, что сообщения не хранятся на сервере и не существует единой точки доверия.

https://thehackernews.com/2018/08/whatsapp-modify-chat-fake-news.html

Данные пациентов в открытом доступе

Исследователь Боб Дьяченко (Bob Diachenko) обнаружил в открытом доступе базу данных MongoDB, которая содержала медицинские данные мексиканцев. При обнаружении использовался сервис Shodan. Этот сервис периодически сканирует сеть интернет и сохраняет информацию об открытых на машинах портах и запущенных на этих портах сервисах.

После обнаружения проблемы Боб выяснил, что владельцем базы является компания Hova Health, которую он и уведомил. Через три часа проблема уже была устранена.

Если произвести поиск баз MongoDB в Shodan, то видно, что в публичном интернете доступно больше 30 000 серверов. И тому есть причина. Дело в том, что монга нарушает один из основных принципов - безопасные настройки по-умолчанию. Это значит, что если пользователь запускает приложение не меняя никакие настройки, приложение должно работать в безопасном режиме.

Для баз данных было бы логичным разрешать по-умолчанию доступ к базе только с локального хоста и при использовании ключа или пароля для доступа. Если кому-то нужно выставить базу наружу или не защищать доступ паролем, ему придется менять настройки. Такой подход, возможно, немного усложнит первоначальный запуск сервиса, но при этом сильно поможет избежать утечек данных из-за того, что кто-то не стал разбираться с настройками.

https://threatpost.ru/2-mln-mexican-patients-data-exposed/27655/

Android версия игры Fortnite не будет доступна в Play Market

Epic Games объявила, что Android версия ее игры Fortnite не будет доступна в Google Play Market. Компания планирует распространять приложение только через свой сайт. Поэтому пользователям нужно будет разрешать установку приложений из недоверенных источников. Хорошо, если это будет временное разрешение.

Очень часто в приложениях со сторонних ресурсов встречаются вредоносные компоненты. В сети уже появилась версия Fortnite под андроид, хотя официального релиза не было. Как вы, наверное, уже догадались, под личиной игры скрывались вредоносные приложения. Поэтому всегда относитесь к приложениям с форумов и сайтов с особой осторожностью.

https://thehackernews.com/2018/08/fortnite-android-apk-download.html

Уязвимость в TCP-стеке Linux и FreeBSD приводящая к отказу в обслуживании

В TCP-стеке ядра Linux выявлена опасная уязвимость, которая позволяет вызвать отказ в обслуживании. Атаки типа отказ в обслуживании направлены на исчерпание ресурсов системы. Это может быть оперативная память, дисковое пространство, количество запросов к диску, открытые дескрипторы, пропускная способность сети. В случае данной уязвимости атака направлена на исчерпание сервером ресурсов центрального процессора. Атакующий может отправлять системе сетевые пакеты с определенной сегментацией. Из-за недостаточной оптимизации система будет обрабатывать такие пакеты используя достаточно большие ресурсы процессора. Подсчитано, что для достаточно интенсивной нагрузки одного ядра достаточно потока в 2000 пакетов в секунду.

Проблема проявляется на всех ядрах, начиная с версии 4.9. На более ранних она присутствует, но оказывает меньшее влияние. Исправление доступно в начиная с версии 4.17.12.

Во FreeBSD проблема также проявляется и решена там ограничением очереди пересборки пакетов.

https://www.opennet.ru/opennews/art.shtml?num=49094

Арестован участник группы ворующей мобильные телефонные номера

Власти штата Флорида сообщили об аресте 25 летнего участника группы, ворующей мобильные телефонные номера. Группа похитила деньги с нескольких банковских счетов используя технику подмены SIM-карт. Неавторизованную смену сим карты производили используя различные техники. В некоторых случаях использовалась социальная инженерия против работников мобильного оператора, в других - отсутствие должных проверок в точках обслуживания клиентов. А иногда имел место банальный сговор с сотрудниками точек или операторов.

И данная схема, и недавние новости все больше подтверждают ненадежность SMS в качестве второго фактора. Для некритичных сервисов можно использовать, но для банка и важных аккаунтов стоит внедрять что-то более надежное, например, аппаратные токены или одноразовые коды через приложение-аутентификатор.

https://www.theverge.com/2018/8/11/17671698/sim-card-fraud-arrest-florida-cyber-fraud https://krebsonsecurity.com/2018/08/florida-man-arrested-in-sim-swap-conspiracy/

–

Это была последняя новость. Всем удачи. До следующей недели.