Security for all - #13 - 27 июня 2018

VPN - Виртуальная Частная Сеть

Сегодня

Как взломать стримера, macOS сохраняет содержимое зашифрованных файлов в кеше, а устройства Google Home и Chromecast раскрывают местоположение владельца.

Основная тема - виртуальные частные сети (VPN).

Картинка недели

https://bryansktoday.ru/media/k2/items/cache/d76a05efdada0ab652d29af378aaee12_XL.jpg

https://bryansktoday.ru/media/k2/items/cache/d76a05efdada0ab652d29af378aaee12_XL.jpg

Вспомогательные темы

Вардрайвинг (Wardriving) - процесс поиска и взлома уязвимых точек доступа Wi-Fi. В качестве оборудования обычно используется ноутбук. А перемещение происходит на автомобиле. Отсюда и название - боевое вождение.

Новости

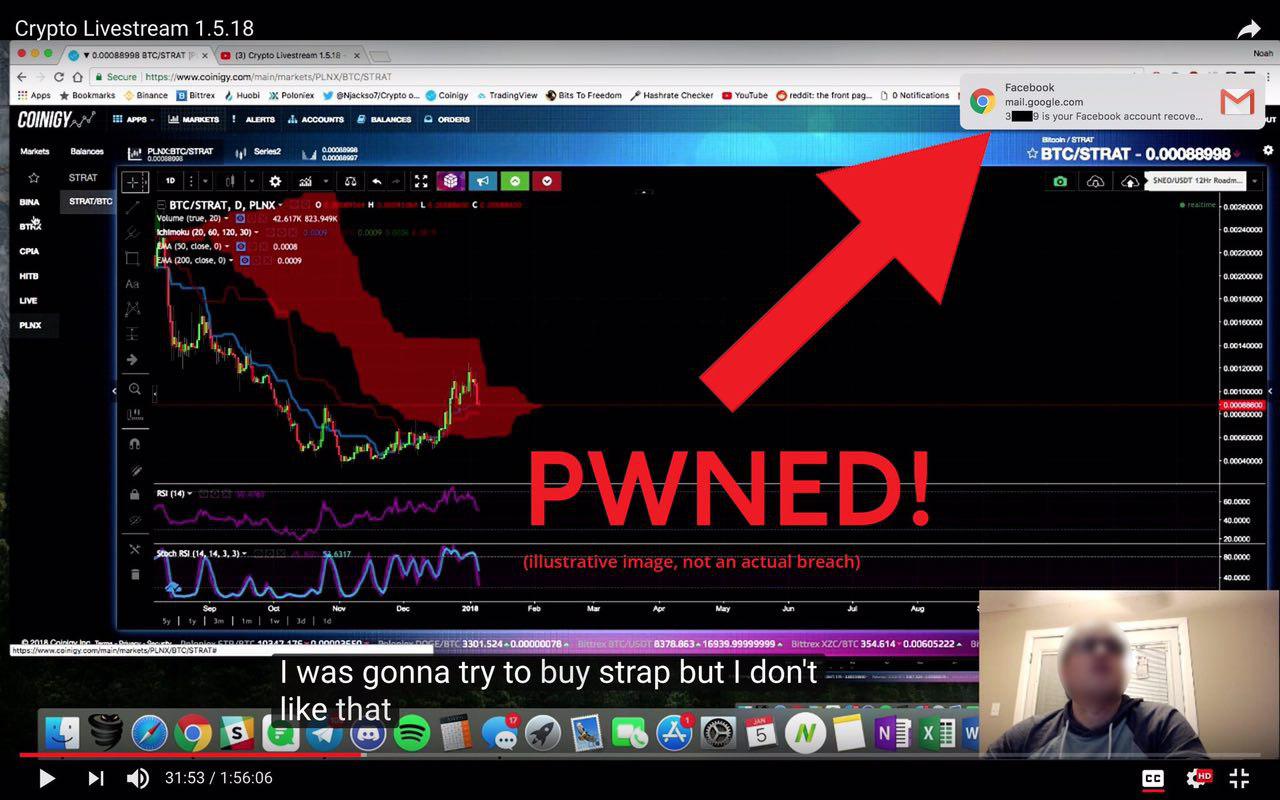

Как взломать стримера

В одном из чатов по информационной безопасности запостили занимательную картинку, описывающую способ угона аккаунта.

Многие сайты позволяют восстановить пароль с помощью электронной почты. Для этого на зарегистрированный аккаунт отсылается ссылка или код восстановления, используя который можно установить новый пароль.

Для удобства пользователей некоторые приложения отображают нотификации о событиях. В частности хром может уведомлять о новых письмах, отображая уведомление, содержащее часть текста письма.

На скриншоте из чата показан момент из онлайн трансляции. Автор трансляции показывает в браузере какой-то сайт с графиками. А в углу экрана появилось уведомление о письме от Facebook, в котором написан код восстановления аккаунта.

В данном случае злоумышленнику не нужно было присутствовать рядом с жертвой, чтобы получить код от его аккаунта

Думаете это касается только стримеров? Если у вас отображается содержимое уведомлений на экране блокировки ноутбука или телефона, то кто-нибудь может подсмотреть, что же вам пришло на почту или в мессенджер.

macOS сохраняет содержимое зашифрованных файлов в кеше

Quicklook - удобный механизм, который позволяет быстро посмотреть содержимое файла. Так, например, можно посмотреть содержимое .xlsx файла не устанавливая MS Office. Quicklook регистрирует сервис для создания иконок предпросмотра (thumbnails) и сохраняет их внутри папки /var. Получается, что миниатюры фотографий создаются там, если вы делали просмотр с помощью Quicklook. При этом они остаются, даже если исходные файлы были удалены.

Данная особенность различных приложений и операционных систем не нова, и ею активно пользуются при расследовании инцидентов.

https://wojciechregula.blog/your-encrypted-photos-in-macos-cache/

Устройства Google Home и Chromecast раскрывают местоположение

Эксперт по безопасности Крэйг Янг (Craig Young) из компании Tripwire обнаружил утечку конфиденциальных данных в устройствах Google Home и Chromecast. Проблемная функциональность позволяет веб сайтам получать точное местоположение устройства.

Для получения местоположения устройства пользователя атакующему нужно лишь заманить пользователя на вредоносную страницу и заставить его там остаться на несколько минут. Например, пользователь может быть занят чтением статьи, в то время как вредоносный скрипт будет получать его местоположение.

Исследователь пояснил, что при атаке скрипт запрашивает у устройств Google список находящихся поблизости сетей, а затем передает этот список сервису геолокации Google.

Надеюсь ни для кого не секрет, что данные о работающих точках доступа wi-fi с их местоположением находятся в открытом доступе. Процесс сбора похож на вардрайвинг. Человек или группа людей запускают специальное ПО, которое сохраняет текущие координаты и информацию о доступных точках доступа. Точка доступа не обязательно должна быть открытой, достаточно лишь того факта, что точка доступа активна.

Многие точки доступа не меняют своего положения со временем. Поэтому имея информацию о мак адресе, можно узнать достаточно точное местоположение. А если иметь данные о соседних точках доступа и их уровне сигнала, можно триангулировать местоположение устройства.

https://www.hackread.com/flaw-in-google-home-chromecast-devices-reveals-user-location/

Virtual Private Network

Сценарии использования

Предположим, что у вас есть несколько разнесенных по расстоянию компьютеров или компьютерных сетей, корпоративных или домашних. Например, вы хотите приехав на дачу иметь доступ к домашнему компьютеру. Или у вашей компании есть филиалы в разных городах и вы хотите, чтобы они могли получать доступ к одинаковым ресурсам и общаться между собой по сети.

Что такое VPN

Для подобных случаев есть решение - VPN, Virtual Private Network. Давайте разбираться, что это такое.

Виртуальная (Virtual) - первое слово аббревиатуры говорит нам, что никаких дополнительных физических подключений организовывать не надо. Будет использоваться существующая инфраструктура и публичные сети. При передаче данные будут шифроваться, чтобы сохранять конфиденциальность.

Частная (private) - второе слово говорит, что доступ к передаваемым данным будет ограничен.

Сеть (Network) - последнее слово означает, что мы будем организовывать сеть. Не использовать отдельный протокол или промежуточный сервер для работы какого-то одного протокола, а будем использовать именно сеть. Как следствие, мы сможем использовать любые протоколы, как будто компьютеры подключены к одному маршрутизатору и между ними нет многокилометровых расстояний.

Для пользователя процесс подключения к сети VPN выглядит достаточно просто. Запускается специальная программа, которой нужно указать настройки, к какому серверу подключаться и какие параметры использовать. Очень часто эти настройки хранятся в виде файла и пользователю остается указать к нему путь. В большинстве случаев, нужно будет еще ввести логин и пароль. После этого в системе появляется новое сетевое подключение. Аналогичное тому, что используется для подключения к сети провайдера или роутеру.

Естественно, никакого другого физического канала для передачи данных не появилось, поэтому все данные нового соединения по-прежнему будут передаваться по открытому каналу через физическое подключение. Но есть одно НО. Данные виртуального соединения будут зашифрованы. Если будет кто-то, кто сможет просматривать трафик, он увидит только то, что идет обмен данными с VPN сервером. Сами данные при этом раскрыты не будут.

Грубо говоря, получается конверт в конверте. Даже если первый конверт открыт, то все-равно не видно, что внутри вложенного.

Раскрытие информации

Но не все так просто. При использовании VPN все-равно остаются пути утечки некоторой информации.

Первый канал утечки, естественно, DNS. В некоторых случаях это не критично и на такую “утечку” можно просто не обращать внимание. Суть проблемы проста. Если DNS запросы будут идти не через VPN сеть, а через открытый канал, наблюдатель трафика сможет понять, к каким серверам вы пытаетесь подключиться. Если нужно скрывать эту информацию, DNS запросы должны быть зашифрованы отдельно или идти через VPN. А можно использовать оба метода. Так будет надежнее.

Вторая возможность утечки более коварная. Допустим мы настроили надежные алгоритмы шифрования VPN соединения, позаботились о DNS запросах и пустили весь возможный трафик черезе VPN. Если мы не запретим передачу данных по открытому каналу, то в случае разрыва VPN соединения, весь наш трафик пойдет по открытому каналу. И, естественно, он станет виден провайдеру и любому другому наблюдающему.

Доверие

А теперь вернемся к одному из основных моментов - доверию. Как вы понимаете, чудес не бывает. Если для доступа к веб серверу используется незащищенный протокол HTTP, то внутри виртуального соединения трафик будет защищен с помощью шифрования. Но на стороне VPN сервера он расшифровывается и идет до веб сервера в открытом виде. И не важно, самостоятельно вы настроили VPN сервер или купили доступ к уже настроенному. Тот кто контролирует сеть VPN сервера, контролирует и данные.

На этом у меня все. Не забывайте возвращаться из виртуальной реальности. До следующей недели.